La aplicación de transporte público “BA cómo llego”, desarrollada por el Gobierno de la Ciudad y que tiene más de 1.000.000 instalaciones reportadas en dispositivos móviles, filtra información privada de los usuarios en tiempo real y sin cifrado, por lo que cualquier persona con acceso al tráfico de datos puede saber dónde está quien lo usa, qué escribe y cómo. Esas filtraciones fueron consideradas como “problemas importantes” por el Civil Sphere Project (CSP), una iniciativa de la sociedad civil y la Universidad Técnica Checa que trabaja en cuestiones de seguridad cibernética en particular en referencia a ONGs, activistas y periodistas, y que en una investigación dirigida por Verónica Valeros y Juan Fajfer evaluó cuestiones básicas de seguridad que la aplicación oficial porteña no resguarda.

Las fallas pueden volverse particularmente sensibles en casos de personas que resulten expuestas por sus trabajos, consideró CSP, que por eso recomendó a los usuarios optar por aplicaciones alternativas. “Hoy en día llevamos teléfonos móviles dondequiera que vamos y es importante entender que estos pueden ponernos en riesgo. Recomendamos desinstalar ‘BA Cómo llego’ y usar aplicaciones de transporte más convencionales, como Google Maps, que garanticen un nivel mínimo de seguridad”.

“Descubrimos inicialmente los problemas de ‘BA Cómo Llego’ como parte de nuestro analisis de tráfico a personas en riesgo en la Emergency VPN”, explicó Valeros a Página/12, en referencia a otra iniciativa de CSP que verifica si celulares de personas en riesgo están infectados con malware y podrían estar siendo “atacados por gobiernos o empresas”.

“En nuestro análisis vimos el trafico (que genera ‘BA Cómo llego’) desde un celular y nos dimos cuenta que eso no debería pasar. A continuación, vimos que la aplicación generaba ese tráfico, la instalamos en teléfonos de testeo, y reprodujimos lo que habíamos visto antes. Estamos testeando muchas aplicaciones celulares,'BA Como Llego' fue una mas de nuestra lista a testear. En nuestros análisis siempre encontramos problemas, algunos más graves, otros más leves”, explicó Valeros.

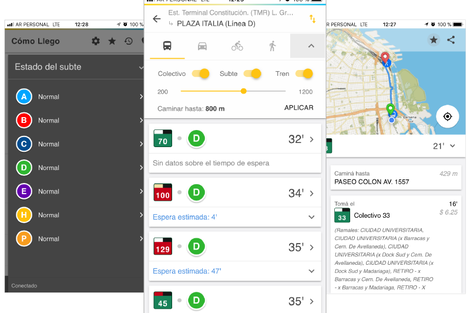

“La aplicación envía la ubicación exacta de los usuarios sin cifrar a través de la red”, por lo que “cualquier persona con acceso al tráfico puede saber dónde se encuentra el usuario”. Las búsquedas que se hacen en la aplicación “se envían en texto plano sin cifrar. Cualquier persona con acceso al tráfico puede saber lo que el usuario escribe en tiempo real”, advirtió CSP tras analizar la aplicación en sus versiones para los sistemas operativos Android (la actual) e IOS (la versión 5.6.0).

El estudio del desarrollo del Gobierno porteño señala, además, que “cada letra escrita genera una nueva solicitud en la red, enviando no solo lo que se escribe sino también cómo se lo escribe. Cualquier persona con acceso al tráfico puede analizar quién eres”. La revisión de la app, inclusive, detectó errores por los cuales Google bloquea algunas de las solicitudes que provoca el uso de “BA Cómo llego” pero de los cuales el propietario de la aplicación (es decir, el Gobierno porteño) no es consciente porque no está probando cómo funciona el servicio.

“BA Cómo llego” se ofrece de manera gratuita en las tiendas de aplicaciones de dispositivos móviles. Para descargarlo, el usuario debe aceptar una serie de condiciones que incluye la información de geolocalización, es decir, datos de GPS que indiquen dónde se encuentra.

El análisis de CSP relevó que, “a medida que el usuario escribe en la aplicación, el texto parcial escrito se envía al servidor para recuperar posibles ubicaciones coincidentes” y que lo hace “en texto plano”, es decir, no encripta la información “y, por lo tanto, cualquier persona con acceso al tráfico puede ver lo que escribe” el usuario. Como “la información se envía en texto sin cifrar a través de la red y letra por letra”, la filtración deja ver “no sólo lo que el usuario busca, sino que abre la posibilidad de utilizar las técnicas dinámicas de pulsación de teclas para saber quién es la persona”.

El detalle no es menor, puesto que eso permite “analizar el comportamiento del usuario y su perfil”. “El análisis de los patrones de escritura se conoce como dinámica de pulsación de tecla, o keystroke dynamics, y es posible utilizar esta técnica para determinar quién es el usuario. Debido a que el contenido no está encriptado, esta información está disponible para cualquier persona con acceso a este tráfico”, advierte el estudio.

Por otra parte, un error en la aplicación duplica las búsquedas mientras se realizan y, además de causa más filtración de información, duplica el uso de datos. Por la falla, “la aplicación está utilizando más del doble del ancho de banda de datos de su teléfono en comparación con lo que podría usar si este problema no estuviera”.

Otra falla grave de la app es que registra la ubicación exacta del usuario aún cuando esa información no sea necesaria para la búsqueda. “BA Cómo llego” permite consultar recorridos y transportes de dos maneras distintas: usando la ubicación exacta de quien consulta o averiguando recorridos desde y hasta lugares diferentes al de la ubicación de ese momento. El estudio relevó que “la ubicación exacta se envía incluso cuando el texto escrito en los campos ‘para’ y ‘de’ no es su ubicación actual” y lo hace sin cifrar la información.

Por ello, el estudio de CSP concluye que las filtraciones de la aplicación son riesgosas. “Si usted es un individuo en riesgo debido al tipo de trabajo que realiza o a las personas a las que ayuda, es importante comprender que cualquier dato pequeño que se envíe puede ponerlo en riesgo. Hoy en día llevamos teléfonos móviles dondequiera que vamos, y es importante entender que estos pueden ponernos en riesgo. Recomendamos desinstalar ‘BA Cómo Llego’ y usar aplicaciones de transporte más convencionales como Google Maps que garanticen un nivel mínimo de seguridad”, recomienda.

En principio, evaluó Valeros, las fallas detectadas “son subsanables y no requiere de muchos cambios”. “Sin embargo hacer cambios en una aplicacion tan usada puede llevar tiempo. Toda comunicación de la aplicación con servidores en Internet debería ser encriptando el trafico. La aplicacion ya implementa encripción para algunas funcionalidades, pero no para todo”, aclaró.

![function body_3(chk,ctx){return chk.f(ctx.getPath(false, ["author","title"]),ctx,"h");}](https://images.pagina12.com.ar/styles/width470/public/2016-11/SOLEDAD-VALLEJOS.png?itok=6XMfyNo6)