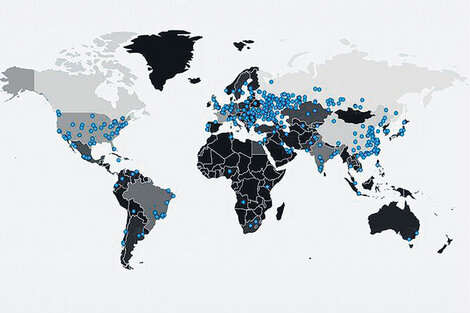

Más de 50 mil ciberataques asolaron las redes corporativas de empresas y sistemas públicos en 74 países desde la madrugada argentina de ayer (temprano en la mañana de Europa), en lo que fue un hackeo masivo que anoche continuaba y había afectado a sistemas de Windows usados por grandes organizaciones como Telefónica de España y organismos públicos como el National Health System, de Reino Unido, y hasta el ministerio del Interior ruso. El ciberataque se sirvió de una debilidad del sistema operativo sobre la cual WikiLeaks había alertado en marzo y tuvo “un patrón de dispersión muy virulento, que no rompió records pero se dispersó rápido”, explicó a este diario un experto en seguridad informática que subrayó que el raid no fue espontáneo ni al azar, si no lo suficientemente preparado como haber sido lanzado en 27 idiomas. En Argentina, la filial local de Telefónica, la Cámara de Centros de Contacto y Gas Natural Fenosa comunicaron que sufrieron intentos de ataque, pero aseguraron que la situación había sido controlada.

El ataque se basó en introducir en las redes corporativas un bug (gusano) que bloqueaba la máquina y el acceso a sus archivos e informaba, mediante un texto en una pantalla azul, que sólo serían nuevamente accesibles (y la máquina, utilizable) a cambio del pago de 300 dólares en bitcoin, una moneda virtual cuyo recorrido es imposible de trazar. “El ataque fue de la modalidad ransomware, por el cual, aprovechando un punto vulnerable del sistema operativo, se lo secuestra virtualmente, para eso se usa un tipo de software en particular que encripta la información dentro de la computadora”, explicó a este diario el experto Gabriel Montalvo. El de ayer no fue el primer ataque de este tipo, “pero sí el más grande”. A mediados de marzo, “Microsoft publicó un parche para arreglar este problema, que había sido reportado por Wikileaks como una de las herramientas que usaba la NSA (la Agencia de Seguridad Norteamericana, por su sigla en inglés) para espiar en computadoras. Los que diseñaron este ataque tomaron esa vulnerabilidad y la usaron para hacer entrar a este gusano, Wannacry, y que usa un servicio que sirve para interconexión entre sistemas dentro de las redes. Por eso este ataque afecta mayormente a redes corporativas, que por su extensión suelen tardar más en actualizar sus sistemas operativos”, dijo el experto, quien añadió que ayer al mediodía “en Argentina las grandes empresas ya estaban dando las instrucciones para desconectar las máquinas para actualizarlas”.

Ayer por la mañana, el gobierno español advirtió que cientos de computadoras de Telefónica habían resultado infectadas por el ransomware y que se había pedido el rescate de 300 dólares en bitcoins. Tras esa confirmación oficial, la empresa Gas Natural y la eléctrica Iberdrola indicaron a sus empleados que debían apagar las computadoras para actualizarlas. Poco después, se confirmó que el ataque también alcanzaba a firmas importantes que cotizan en la Bolsa española, como Vodafone, los bancos BBVA y Santander, entre otras.

En tanto, en Inglaterra, un vocero del sistema público de salud (NHS) confirmó que las redes de al menos 16 hospitales habían sido víctimas del ataque. Por ello, centros médicos de Londres, Blackpool, Nottingham, Cumbria y Hertforshire, entre otras áreas, terminaron por apagar sus equipos informáticos. En Blackpool, las autoridades sanitarias se sirvieron de sus cuentas oficiales en la red social Twitter para dar cuenta de que “un problema informático” afectaba “a algunos de los sistemas en las consultas médicas” aunque aseguraron que los datos de los pacientes no habían sido comprometidos.

En Rusia, el ministerio del Interior confirmó que sus computadoras fueron atacadas por el ransomware, aunque la situación afectó “sólo al 1 por ciento del sistema” y el ataque “fue bloqueado” rápidamente. “Los recursos del servidor” del organismo ruso que “usaban el sistema operativo ‘Elbrus’ no han sido expuestos” al ataque, pero si “los que utilizan Windows”, informó el ministerio. La vocera del organismo, Irina Wolf, dijo que “el virus se localizó, se llevan a cabo los trabajos técnicos para su destrucción y la actualización de la protección antivirus”.

Los expertos señalaron que el ataque fue dirigido a redes corporativas y no a las de usuarios particulares, y que los servicios, al menos en principio, no parecían quedar perjudicados por lo sucedido. Sin embargo, el objetivo del ransomware masivo no pudo ser precisado. “Es lo que todos queremos saber. Las posibilidades de que se hiciera para recaudar dinero son bajas. El texto del secuestro virtual de los datos lo tradujeron a 27 idiomas, algo que indica preparación: eso no es ‘hacemos un ataque al azar y por cada un que cae cobramos 300 dolares’. La pregunta es si realmente lo que pasó es todo o si, como muchos especulan aunque nadie sabe en realidad, es una maniobra distractoria para otro tipo de ataque. Una idea es que puedan llegar a dejar (en las computadoras, una vez pasado el ataque) el ‘payload’ o la carga explosiva, algo que tenga efecto después. A veces un gusano puede tener como carga otro virus. Existe la posibilidad de que tenga más ramificación”, advirtió el experto Montalvo. “La escala de esto es inmensa, y no está claro de dónde partió el ataque”, añadió.