El celular de Fernando André Sabag Montiel, el agresor detenido por el atentado contra Cristina Fernández de Kirchner, fue "reseteado" y actualmente el foco está puesto en la cadena de custodia del dispositivo móvil para poder determinar qué fue lo que ocurrió. Con imágenes exclusivas del celular y del acta labrada por la Policía de Seguridad Aeroportuaria, Raúl Kollmann explicó en forma exclusiva en su columna en Telenueve cómo fue la ruta del aparato.

Según detalló el periodista de Página/12, en la noche del jueves, después del atentado a CFK, la jueza María Eugenia Capuchetti y su secretario ordenaron que el Samsung Galaxy A50 del agresor Fernando Sabag Motiel se entregue de inmediato en su juzgado. El celular, hallado a las 20.45 en la campera del agresor, fue entregado al juzgado por la Policía Federal Argentina (PFA) una hora y cuarto después, a las 22.00. El dispositivo estaba en sobre cerrado y con cadena de custodia.

Inmediatamente, la magistrada dispuso extraer toda la información, en búsqueda de posibles cómplices del intento de magnicidio de la vicepresidenta. Con ese objetivo, a las 2.30, peritos de la Federal se acercaron al juzgado para intentar hacer la extracción a través de un programa israelí llamado UFED. Fue en ese momento que el sobre con el celular se abrió por primera vez.

La extracción, sin embargo, falló porque el teléfono estaba bloqueado y no se contaba con la clave de Sabag Montiel, por lo que el celular fue puesto nuevamente en el sobre (que esta vez estaba abierto), encendido pero en modo avión, y luego fue guardado en la caja fuerte del juzgado.

A las 11 de la mañana, la Policía de Seguridad Aeroportuaria (PSA) le informó al juzgado que tenía una versión más moderna de UFED que la que contaba la PFA, lo que podría ayudar a saltar el bloqueo de la clave.

Ese mismo día, a las 20, la jueza Capuchetti y el fiscal Rívolo fueron a la sede policial de Cavia, donde el agresor de Cristina Kirchner está detenido, para tomarle declaración indagatoria. Pese al pedido del juzgado, el agresor se negó a entregar la clave de acceso al aparato.

Dos horas más tarde, a las 22, la jueza envió el celular a la PSA. El traslado lo hicieron funcionarios del propio juzgado. Llegados a Ezeiza, la PSA puso en un acta que el sobre venía abierto y el teléfono encendido en modo avión. Desde el juzgado, en tanto, confirmaron que efectivamente así se había guardado.

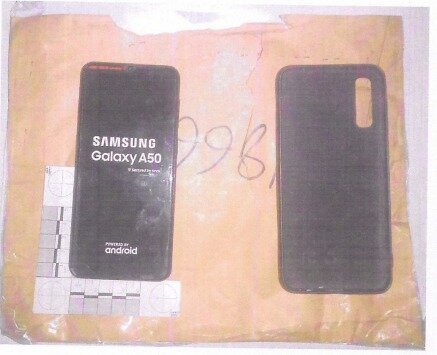

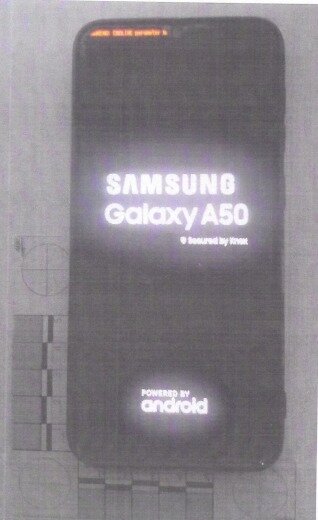

En el acta, según imágenes a las que accedió Telenueve de forma exclusiva, la PSA informó haber recibido “un sobre de papel color marrón, abierto, rotulado ‘2998/22’ sin planilla de cadena de custodia; conteniendo un equipo de comunicaciones teléfono celular con la inscripción Samsung, encendido, observando en la pantalla la siguiente leyenda ‘Samsung Galaxy A50-Warning: cmdline parameter’ modelo SM-A505G, sin mayores datos visibles". El informe agregó sobre el dispositivo recibido que tenía "batería no extraíble, con una tarjeta SIM con el logotipo de Movistar n°89854075144584434373 la cual se encontraba extraída, con una tarjeta de memoria con la inscripción Sandisk ultra micro SD de 64 gb de capacidad la cual se encontraba extraída, con una funda de color negra, destacando que el equipo de comunicaciones se encuentra en regular estado de conservación”.

Cuando una hora más tarde, a las 23, el celular fue introducido en el UFED de la PSA, se encendió la alarma: apareció la leyenda “teléfono reseteado de fábrica”, o sea que toda la información estaba borrada.

Al día siguiente, en un domingo atípico para Comodoro Py, el juzgado de Capuchetti tomó declaración a los peritos de la PFA que inicialmente habían querido extraer los datos y a los de la PSA que recibieron el aparato reseteado.

Los investigadores escucharon con interés el testimonio que dio Camila Serén, una técnica de la PSA que peritó el teléfono. La especialista dijo básicamente que el código de error que se generó en el desbloqueo no pudo haber sido por un error manual –como si alguien estuviera manipulando el teléfono– sino que tiene que darse cuando se conecta el celular a la computadora para pasar el programa UFED.

La otra pregunta pasa por qué el teléfono se reseteó a cero. Las explicaciones pueden agruparse en dos conjuntos: se cometió un error al momento de la extracción –es decir, en el momento inicial del uso del programa– o puede existir un borrado remoto si está configurado.

En el caso de un borrado remoto podría hacerse a través de una cuenta Google asociada al teléfono o si, por ejemplo, Sabag Montiel hubiera configurado que el teléfono se formatea después de tantos intentos fallidos de insertar la clave de acceso –lo que no parecería ser el caso–. Es claro que no pudo hacerlo él a través de Google porque estaba detenido. La pregunta es si alguien más lo hizo.

La empresa que comercializa el UFED está revisando qué falló, comentaron fuentes judiciales. Las mismas fuentes son optimistas en que finalmente se podrá acceder a esa información. De las memorias del celular lograron extraer datos que se están analizando.

El ministro de Seguridad, Aníbal Fernández, en tanto, defendió este lunes el rol de la Policía Federal al asegurar que el juzgado recibió el celular "con la cadena de custodia intacta". Según el funcionario, "la Policía Federal no manipuló el celular" y que "lo que hizo fue recogerlo, ponerlo en una bolsa de Faraday y enviarlo al Juzgado".