La pericia informática derrumba un argumento sobre el supuesto asesinato del fiscal

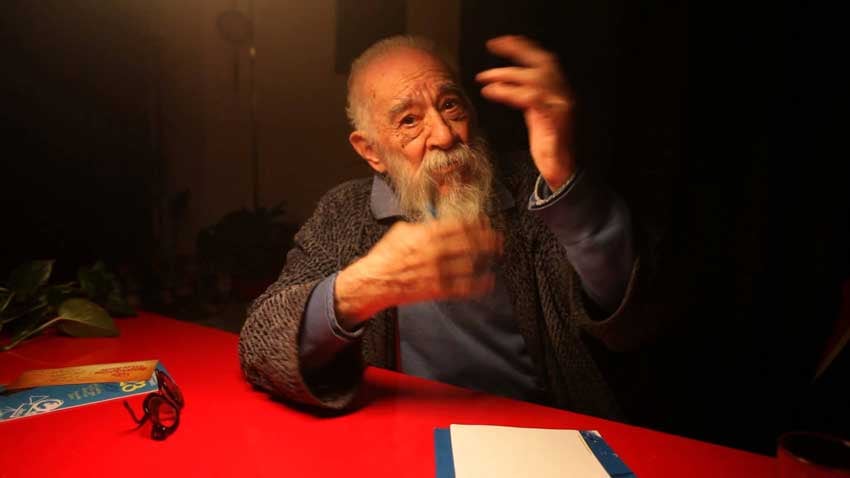

7.01.51, Nisman leyendo los diarios

Gendarmería comprobó que a esa hora del domingo 18 de enero de 2015 el funcionario estaba vivo y navegando. No hubo hackeo, ni mando a distancia, ni tampoco un inexplicado asesinato en la madrugada, como sostiene su ex mujer.