CULTURA › WIKILEAKS, EL SITIO QUE DISTRIBUYE FILTRACIONES INFORMATIVAS

“La primera central de inteligencia del pueblo”

Así definen sus fundadores al website, que difundió el video en el que se ve a soldados estadounidenses acribillar a doce personas –entre ellos, dos empleados de Reuters– y que promete imágenes de una masacre en Afganistán.

› Por Facundo García

La historia de Wikileaks incluye ecuaciones complejas, topadoras que entierran vivas a las personas y una cacería humana que quizá no haya terminado. Lo primero que el internauta incauto se pregunta, no obstante, es qué demonios será Wikileaks. Se trata de un sitio para analizar y distribuir filtraciones (leaks) informativas. Sus fundadores lo definen como “la primera central de inteligencia del pueblo”; y están mucho más convencidos de su utilidad desde la difusión de Collateral Murder (“Asesinato colateral”), un video en el que se ve cómo soldados estadounidenses acribillan sin pudores a doce individuos, incluyendo dos empleados de la agencia de noticias Reuters. Esta semana, el grupo aseguró estar a punto de sacar a la luz otra primicia. Esta vez la grabación corresponde a la Masacre de Granai, el asesinato de unos ciento cuarenta civiles por parte de las fuerzas invasoras en Afganistán, que se concretó en mayo del año pasado.

Pero claro: enfrente hay peces gordos que no van a quedarse con los brazos cruzados. En ese contexto, Wikileaks apunta a proteger fuentes, periodistas y activistas que necesiten resguardar material “sensible”. Por el nombre, muchos creen que es una versión de la Wikipedia. Nada que ver. Lo que hace el staff es recibir archivos, descifrarlos, evaluarlos en equipo y decidir si su publicación es pertinente o no. La palabra Wiki, en cualquier caso, tiene que ver con que cualquiera puede enviar archivos protegiendo su anonimato, con el compromiso de que si lo que manda es relevante, quedará online para que se lo pueda leer, estudiar y reproducir. No es difícil adivinar que una herramienta de esa naturaleza equivale a un forúnculo mal ubicado para Estados y corporaciones. Acá es donde entran las topadoras.

Píntalo de negro

“Hay una máquina con usos militares que se llama Grizzly Plough (“arado pardo”). Se utilizó en la guerra del Golfo de 1991. Su utilidad en combate es ir a 60 kilómetros por hora, barriendo las trincheras y sepultando tropas enemigas. El problema que tiene es que cuando anda por la arena tiende a averiarse demasiado. Pues bien, la tarea de los equipos de matemáticos de mi facultad era estudiar cómo podía aumentarse la eficiencia de las Grizzly Plough.” El testimonio pertenece al australiano Julian Assange, un ex estudiante de matemática de la Universidad de Melbourne que fue llenándose de desencanto hasta colgar la carrera a fines de 2006. Assange, que fue un hacker precoz, suele repetir que por entonces se concentró como nunca en su computadora y que su existencia “se pintó casi completamente de negro”.

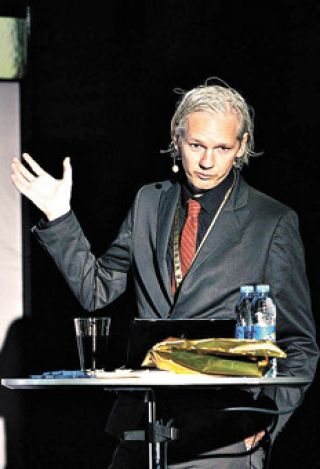

Excepto por un rincón. Ese resto de esperanza fue la semilla del website que lo sacó de la depre, pero terminó convirtiéndolo en posible objetivo militar. La criatura lleva tres años en línea, y trepó varias veces a las primeras páginas de los periódicos. Con grandes costos, desde luego. El 18 de marzo de 2008, el Centro de Contrainteligencia de la Armada de Estados Unidos publicó un reporte que califica como “potencial amenaza” al portal, y en los últimos meses los titulares de la prensa insisten en rotular a Assange como “el hombre más buscado”. Debajo de esos títulos hay un hacker de pelo blanco que roza los cuarenta, de ojos grises y onda gótica; un lector de Aleksandr Solzhenitsyn, Franz Kafka y Arthur Koestler que se educó sin ir a la escuela, reconoce tener mala ortografía y carece de domicilio. Dos por tres le preguntan si el nombre que usa no es un chamuyo para despistar y conservar su cráneo libre de agujeros. El contesta que el nombre es verdadero. Acaso lo único verdadero de sí mismo que está en situación de mostrar.

De vez en cuando reaparece. El lunes pasado, por ejemplo, se lo vio en Bruselas (Bélgica) tras un mes de estar guardado, durante un seminario que organizaron los eurodiputados críticos a las medidas “regulatorias” que pretenden aplicarse a Internet mediante el Acuerdo de Comercio Contra las Falsificaciones (ACTA, por sus siglas en inglés). “En realidad, tengo cuatro bases donde iría en caso de enfermedad”, le contó al diario Sidney Morning Herald antes de que su contorno fantasmal volviera a evaporarse. Se cuida porque está seguro de estar participando en una batalla importante. “Lo que se está jugando en el fondo –le dijo a la BBC– son los parámetros que tendrá la prensa libre en el siglo XXI. De aquí en adelante, o bien se logrará un marco legal internacional que cuide la libertad, o bien nos manejaremos con la intersección entre esas normas y los estándares que impongan China y Estados Unidos (ver recuadro).”

Torres y asesinatos

“Sé que estás en otra relación y ya no te importo. Pero sólo por si pasara algo, quería decirte que te quiero. Hon” (SMS enviado el 11 de septiembre de 2001 a las 11.30.42).

“Si no sé nada de vos a mediodía, voy a ir a buscar a Laura al colegio y voy a decirle que su papá murió” (SMS enviado el 11 de septiembre de 2001 a las 11.32.56).

Palabras como ésas circularon de a millones el día del atentado al World Trade Center, y Wikileaks avisó a fines de 2009 que había tenido acceso a un archivo con más de quinientos mil saludos, consultas y alertas que intercambiaron los empleados estatales estadounidenses en medio del caos. “Es un recurso para comprender mejor un momento definitorio de nuestra era, que condujo a la muerte, el oportunismo y la guerra”, definieron los editores. El listado –que puede descargarse en 911.wikileaks.org–- incluía envíos de agentes del Pentágono, policías, bomberos y ciudadanos corrientes; comunicaciones que se hicieron entre las 3 AM del 11 de septiembre y a la misma hora del día siguiente. Lo más inquietante, sin embargo, es que el ataque se hizo pasadas las 8 de la mañana. Por lo tanto, de ser auténtica la investigación –posibilidad que no ha sido refutada–, quedaría demostrado que alguien almacenaba datos desde por lo menos cinco horas antes de la tragedia.

La operación “11S” fue un ensayo del salto a la masividad que se produciría en abril, al darse a conocer el video Collateral Murder (www.collateralmurder.com). La grabación desencriptada de un ataque estadounidense que se hizo en Bagdad desde un helicóptero Apache y que acabó con la vida de varios civiles –entre ellos dos empleados de Reuters– no dejó espacio para dudas. Reuters había reclamado esa evidencia durante años, pero se la habían negado. Esfuerzo inútil, ya que a la fecha el informe fue visto casi siete millones de veces, pasó por el centro de la agenda mediática internacional y sumó otra mancha al cruento historial de las intervenciones imperialistas.

Luego de la divulgación de esos casi cuarenta minutos de imágenes indignantes, Wikileaks recibió alrededor de doscientos mil dólares en donaciones. No es mucho, puesto que los militantes han debido situar sus más de veinte servidores en regiones distantes, a lo que se suman backups ocultos y desconectados de la web por razones de seguridad. Y está el factor humano, obvio. Eso implica pasajes, teléfonos, tiempo laboral. Como lo confirmó el periodista Raffi Khatchadourian en el New Yorker, las reuniones secretas de Wikileaks tienen dosis parejas de talento y amateurismo. Allí donde se asienta el “cuartel”, las paredes se llenan de papeles anotados, hay camas improvisadas donde sea y las ventanas se clausuran rigurosamente. Una testigo jura que, a la hora de dormir, Assange opta por mantener encendidos unos focos rojos, “para imitar el resplandor que los antiguos veían cuando despertaban en las cavernas junto al fuego”.

Rescatando al soldado Manning

Bradley Manning –analista militar, veintidós años, cachetes rosados y cara de quinceañera– chateaba con el hacker Adrian Lamo. A su criterio, Lamo era un ídolo. Había roto el código de varias megaempresas –Yahoo!, Microsoft, etcétera– y gracias a esas hazañas había ido construyendo un aura de leyenda. Por eso Manning se animó a confesarle que había compartido con Wikileaks documentos confidenciales desde su puesto en el ejército, “para que se supiera la verdad”.

Las conversaciones entre los dos, que más tarde llegarían a las páginas del Washington Post –porque, como era de sospecharse, Cachetes Rosados iba a ser víctima de una traición– revelan las tribulaciones de un joven soldado en plena crisis. “Si tuvieras acceso a redes clasificadas catorce horas por día, ¿qué harías?”, escribía. Lamo le tiró la lengua y el otro se aflojó todavía más. “Tengo disponible –comentó en otra oportunidad– una base de datos de medio millón de eventos de la guerra en Irak, desde 2004 a 2009 (...); más 260 mil cables diplomáticos que explican en detalle cómo el Primer Mundo explota al Tercero.” En la colección también estaban unos cuantos videos, entre ellos casi con certeza Collateral Murder. “He estado aislado tanto tiempo, siendo lo suficientemente inteligente para comprender lo que ocurre, pero incapaz de hacer nada...”, se justificaba el rebelde.

Así fue que Lamo, el hacker simpático, denunció a su ciberamigo ante el FBI. Las consecuencias fueron inmediatas. En mayo, Manning fue apresado en el este de Bagdad. Se confiscaron sus discos rígidos y se lo puso bajo prisión preventiva. Es de esperar que en los interrogatorios el olfato de los sabuesos yanquis esté concentrado en averiguar qué cantidad de información se fugó y quiénes pueden haberla recibido. Para eso sería óptimo contar con la “colaboración” de cualquiera de los cuatro o cinco líderes de Wikileaks. Por eso el perfil bajo y las ventanas cerradas.

Mientras el lanzamiento de una nueva bomba mediática sobre los crímenes en Afganistán parece inminente, Manning continúa preso en Camp Arifjan, Kuwait. Se desconocen mayores datos sobre su situación, por lo que desde bradleymanning.org se intenta coordinar una red de apoyo. No sería raro que se juzgue al imputado por “atentar contra la seguridad nacional”, acusación que a Assange le suena ridícula, primero porque “no hay pistas que lo involucren directamente” y en segundo lugar porque a su criterio “la seguridad nacional no interesa. Interesa la justicia”.

Subnotas

(Versión para móviles / versión de escritorio)

© 2000-2022 www.pagina12.com.ar | República Argentina

Versión para móviles / versión de escritorio | RSS ![]()

Política de privacidad | Todos los Derechos Reservados

Sitio desarrollado con software libre GNU/Linux