FíSICA: LAS PARTíCULAS ELEMENTALES Y LA PRIVACIDAD

Mensajes secretos cuánticos

La criptografía ha permitido, con mayor o menor éxito, establecer comunicaciones privadas a distancia. Los métodos son muchos y la era de la información parece requerir una constante innovación. Aquí, uno de desarrollo reciente que ya cuenta con un dispositivo nacional.

› Por Rodolfo Petriz

El 21 de mayo de 2011 este suplemento publicó “Mensajes secretos”, una excelente nota en donde Claudio Sánchez hizo una revisión de algunos de los principales métodos criptográficos ideados por el hombre para garantizar la inviolabilidad de una comunicación. Ahora, tomemos la posta que dejó Claudio y añadamos otro más, la criptografía cuántica.

En criptografía, el procedimiento más usual para encriptar información es utilizar una clave compartida entre el emisor y el receptor del mensaje, sistema que se conoce como “clave simétrica”. El problema que enfrenta este método es que más allá de la complejidad que pueda tener una clave, cabe la posibilidad de que, ante el uso reiterado de la misma, un hipotético espía logre descifrarla. Buscando incrementar los niveles de seguridad en las comunicaciones, en 1975 se desarrolló el RSA, un sistema de clave asimétrica que garantiza el secreto mediante el uso de claves diferentes para encriptar y desencriptar la información.

Sin embargo, el mejor método de criptografía conocido es utilizar una clave de encriptación sólo una vez, esto es, crear para cada mensaje que enviemos una nueva y específica clave. A este método se lo conoce como one time pad, o libreta de un solo uso. Básicamente se trata de un sistema que combina la información a transmitir con un algoritmo cifrado creado de forma aleatoria, igual de largo que el texto del mensaje y que bajo ninguna circunstancia debe usarse más de una vez.

El problema evidente que tiene este procedimiento es que cada vez que se envía información, el emisor y el receptor tienen que ponerse en contacto para pasarse la clave, lo cual requiere la utilización de otro canal de comunicación también factible de ser espiado. Debido a ello, la libreta de un solo uso no se generalizó como método de encriptación informática.

En este punto es donde podemos introducir la criptografía cuántica o, para ser más precisos, la distribución cuántica de claves.

FOTONES Y QUBITS

La distribución cuántica de claves es una técnica que utiliza las propiedades de la mecánica cuántica para garantizar que el emisor y el receptor puedan compartir de forma absolutamente segura una clave criptográfica.

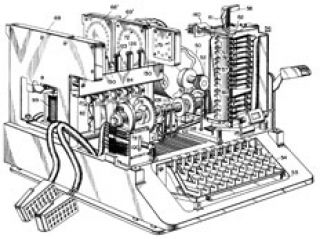

Para ello, hace uso de un dispositivo formado por dos estaciones, denominadas Alice y Bob en jerga criptográfica, que se conectan entre sí mediante dos canales de comunicación, uno cuántico –cuyo soporte físico puede ser una fibra óptica, y a través del cual se envían de manera controlada fotones– y otro clásico.

En principio, un microcontrolador se encarga de generar aleatoriamente la clave de encriptación que será usada por única vez. Luego esta clave será enviada de Alice a Bob mediante la emisión de fotones.

¿Cómo se envía información mediante fotones? Los fotones presentan diversos estados de polarización, que son los modos en que oscila su campo eléctrico: horizontal-vertical, diagonal-antidiagonal y circular derecho-circular izquierdo. En criptografía se utilizan exclusivamente los cuatro primeros estados.

La emisión controlada permite generar un fotón por pulso. Luego, mediante la utilización de filtros ópticos que dejan pasar selectivamente unos fotones sí y otros no, separando los horizontales de los verticales, es posible determinar su polarización. Así, la manipulación de los estados de polarización de los fotones es lo que permite transmitir datos mediante el envío de qubits (bits cuánticos).

SEGURIDAD CUANTICA

¿Qué ventajas tiene esta forma de comunicación frente a los métodos clásicos? Para conocer el estado de polarización de un fotón hay que observarlo y medir cómo oscila su campo eléctrico. Sin embargo, las leyes de la mecánica cuántica indican que cualquier medición que hagamos sobre un sistema formado por objetos cuánticos necesariamente va a perturbarlo y modificarlo.

Si enviamos una clave criptográfica mediante canales clásicos, existe la posibilidad de que un espía “pinche” la línea en el medio y obtenga la clave sin que el emisor y el receptor lo noten; en cambio, si ese hipotético espía “pincha” un canal cuántico para observar el flujo de fotones, indefectiblemente va a modificar los estados de polarización, lo cual brindaría indicios de que alguien se entrometió.

¿Cómo se verifica la seguridad de la comunicación o una posible intromisión? Una vez terminada la transferencia de clave, Alice y Bob se ponen nuevamente en contacto, esta vez mediante un canal clásico –que incluso puede ser público–, y chequean entre sí algunas partes de la clave que acaban de compartir para verificar que lo que envió Alice fue recibido sin modificaciones por Bob. Para ello existen protocolos que indican qué porcentaje de la clave enviada mediante el canal cuántico debe ser testeada para tener la certeza de que no fue observada por espías.

Una vez que Alice y Bob certifican que la clave no cayó en manos ajenas, la información es encriptada y transmitida por canales clásicos de comunicación.

¿Y POR CASA COMO ANDAMOS?

Los primeros dispositivos comerciales de criptografía cuántica aparecieron en los países centrales cuando despuntaba el siglo XXI. En nuestro país, semanas atrás el Departamento de Investigaciones en Láseres y Aplicaciones (Deilap) del Instituto de Investigaciones Científicas y Técnicas para la Defensa (Citedef), anunció que la División de Optica Cuántica construyó durante el año 2012 un prototipo de laboratorio para distribución cuántica de claves. El desarrollo fue producto del trabajo de Tesis de Licenciatura en Ciencias Físicas de la Facultad de Ciencias Exactas y Naturales (UBA) de Ignacio López Grande, dirigido por Miguel Larotonda y Christian Schmiegelow.

El próximo objetivo de estos investigadores es sacar las estaciones de transmisión del pulcro ambiente del laboratorio –lo cual sería como llevar a Alice y a Bob de paseo a la intemperie– y lograr que los fotones viajen grandes distancias sin ser críticamente perturbados, primer paso para desarrollar un dispositivo nacional factible de ser usado en ámbitos civiles o militares.

(Versión para móviles / versión de escritorio)

© 2000-2022 www.pagina12.com.ar | República Argentina

Versión para móviles / versión de escritorio | RSS ![]()

Política de privacidad | Todos los Derechos Reservados

Sitio desarrollado con software libre GNU/Linux