![]()

![]()

![]() Martes, 25 de septiembre de 2012

| Hoy

Martes, 25 de septiembre de 2012

| Hoy

CULTURA DIGITAL › EL ARGENTINO JULIANO RIZZO Y EL VIETNAMITA THAI DUONG PRESENTAN UN AGUJERO DE SEGURIDAD EN LA EKOPARTY

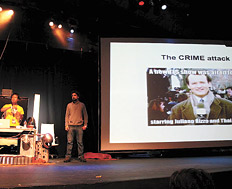

El C.R.I.M.E. perfecto

Consultores informáticos detectan un agujero de seguridad en la encriptación de los navegadores que los convierte en verdaderos coladores. Firefox y Chrome reaccionaron rápido. Repercusión mundial.

Por Mariano Blejman

Por Mariano Blejman

Supongamos que uno está en un bar, sentado, tomándose un café con medialunas. Le pregunta al mozo si tiene wi-fi, el mozo le da la clave. Se mete a navegar y decide ingresar en su cuenta de Twitter, de Dropbox, de Github (ok, ésos son los menos). Uno se siente tranquilo, puesto que al ingresar en esos sitios en el navegador le aparece un candadito en el margen derecho inferior o en la barra de navegación. Ese candado indica que la información entre nuestra computadora y el servidor de Internet es segura y no puede ser interceptada ni intervenida ni modificada. ¿Y quién va a dudar de la tecnología a esta altura? Pero resulta que en la mesa de al lado, uno tiene la mala suerte de encontrarse con el argentino Juliano Rizzo o el vietnamita Thai Duong, ambos consultores en seguridad informática que están tomándose un cortado y un tostado de jamón y queso.

Con un par de malabares informáticos, mientras los desarrolladores saludan con cara de contentos y sin tener que levantarse de la silla, se pueden copiar las cookies encriptadas de nuestra computadora y usarlas como si ellos fueran uno. Las cookies son unos archivitos que se guardan en el navegador y que en el caso de que la comunicación sea encriptada (con candadito o https, digamos) no deberían poder “verse”. Pero resulta que Rizzo y Duong encontraron una forma de desencriptar esos archivos, de copiarlos para poder usarlos y así tomar el control de cualquiera (o de varias) de esas cuentas que uno acaba de abrir en la mesa de al lado.

Al exploit le llamaron C.R.I.M.E. (Compression Ratio Info-leak Made Easy) o algo así de cómo la longitud de una compresión en la comunicación puede develar información encriptada. Uhu. Y ha sido un dolor de cabeza para Google Chrome y Firefox, por el tipo de encriptación y de compresión de la información que han decidido usar. La técnica usada para la desencriptación es altamente compleja para las personas “normales”, pero también complicada para los investigadores especializados en seguridad informática. El descubrimiento fue presentado el viernes pasado por primera vez en la Ekoparty, la conferencia de seguridad informática más grande de América latina, que sucede durante tres días en la Ciudad Cultural Konex y que reúne a unos 1500 especialistas, y ya tuvo repercusión mundial en la prensa especializada.

“Tanto Firefox como Google Chrome, los navegadores más usados, tuvieron que arreglar este agujero. Lo hicieron hace un mes, el 31 de agosto. Y para hacerlo, directamente deshabilitaron la compresión de https y spdy (speedy), que es la nueva encriptación con compresión en la que trabaja Google para reemplazar el https. El Internet Explorer no usa compresión, así que en principio pareciera no verse afectado. La próxima vez que piensen en encriptación con compresión van a tener que pensar como resolver este problema”, dice Rizzo, quien después de su presentación estelar viajó con su colega vietnamita a las cataratas del Iguazú.

Vamos a intentar explicarla (igual, lo más probable es que el lector no comprenda y pase al párrafo siguiente): la vulnerabilidad se basa en que el atacante pueda observar el tamaño del texto cifrado enviado por el navegador, mientras, al mismo tiempo, inducir el navegador para hacer múltiples conexiones cuidadosamente diseñadas hacia el sitio de destino. Después, el atacante observa el cambio en el tamaño del paquete y mediante técnicas de ingeniería inversa puede detectar cuáles son los caracteres que puedan identificarse en un tramo de la compresión. Esto es posible porque los algoritmos de compresión TLS y SPDY usan una técnica llamada deflate, que comprime información sin perder nada en el camino.

Sí, seguramente no entendió nada. ¿Qué solución hay? “La solución pareciera ser no comprimir datos secretos junto con datos que pueda controlar un atacante. El tema pareciera estar por el lado de no mezclar datos sensibles con el resto”, dice Rizzo, quien junto a Duong no tardó mucho tiempo en elaborar la idea y en probar que podía funcionar. “Volviendo del Black Hat de Las Vegas –una de las conferencias de seguridad más grandes del mundo–, venía leyendo la descripción del standard del protocolo de compresión, luego le mandé a Thai un ejemplo artificial para probar la idea y al poco tiempo él tenía algo funcionando. “Hasta ahora era un problema teórico, ahora confirmamos que es algo que puede funcionar: la próxima vez que hablen de encriptación con compresión lo van a pensar”, dice Rizzo.

Ok, el lector no entendió nada. No se preocupe: el viernes pasado Rizzo y Duong confirmaron que el mecanismo para desencriptar la información funcionaba, ante un público abarrotado de interés intervenido por robots que disparaban rayos láser cual recital de Daft Punk. El escenario retrofuturista de la Ekoparty era el marco ideal para el anuncio y el ambiente no era menos elocuente: los talleres más concurridos eran el de lockpicking (desarmar cerraduras), hacer antenas de wifi de un kilómetro de alcance, hacer una guerra de hackeo para ganarse diez mil dólares o hacer wardriving, que no es otra cosa que salir con la computadora a detectar redes wi-fi libres para “alertar” sobre los problemas de dejar las redes abiertas en la ciudad (eso sí, en un trencito de la alegría). ¿Por qué apuestan a la Ekoparty? “Tengo un gusto particular porque es de acá. Thai dice que es la conferencia que más le gusta porque tratan bien a la gente”, cuenta Rizzo. “Es una tradición”, dice Thai, desde el otro lado del teléfono, en plena catarata.

@blejman

Cultura Digital

-

EL ARGENTINO JULIANO RIZZO Y EL VIETNAMITA THAI DUONG PRESENTAN UN AGUJERO DE SEGURIDAD EN LA EKOPARTY

El C.R.I.M.E. perfecto

Por Mariano Blejman -

DEDOS > LANZAMIENTOS > GADGETS > NOTICIAS

Google Maps hackeado en iPhone 3GS -

DEDOS > LANZAMIENTOS > GADGETS > NOTICIAS

124 millones de descargas legales de BitTorrent -

DEDOS > LANZAMIENTOS > GADGETS > NOTICIAS

Megaupload listo para volver

ESCRIBEN HOY

- Beatriz Actis

- Beatriz Vignoli

- Cecilia Hopkins

- Cristina Rossi

- Darío Aranda

- Elena Llorente

- Fabián Lebenglik

- Horacio Bernades

- Laura Vales

- Lorena Panzerini

- Luis Bastús

- Luis Lozano y Diego de Charras

- Mariano Blejman

- Mario Rapoport

- Martín Granovsky

- Rodrigo Fresán

- Santiago Giordano

- Santiago O’Donnell

- Sebastián Premici

- Silvina Friera

- Sonia Tessa

- Tomás Lukin

- Werner Pertot

© 2000-2022 www.pagina12.com.ar | República Argentina | Política de privacidad | Todos los Derechos Reservados

Sitio desarrollado con software libre GNU/Linux.

culturadigital@pagina12.com.ar

culturadigital@pagina12.com.ar